2023年终工作总结

又是一年年底,去年回老家创业失败后,今年三月份中旬又回到南京,重新回到了安全行业,打了几场攻防、红队评估项目,今时不同往日,攻防的难度也一年比一年难,深刻理解了知识面宽度决定攻击面广度,知识链深度决定攻击链的长度,所有可能不起眼的问题,都有可能造成攻击的线索之一,甚至成为该攻击链闭环中不可或缺的一部分。

关于工作

今年主要还是往红队研发方向发展了,总结下自己做的玩具。

资产收集平台

入职的时候打了场网信办护网中,发现测试目标太多,资产收集、指纹识别、打点刷分慢的问题,有的时间一下子就是几万甚至十几万的资产,没有一套完整的流程效率低下也是很头痛的一件事,故通过以下维度来解决

全端口扫描

对开源的kscan、TxPortMap以及masscan、nmap 进行了调研测试,发现TxPortMap的全端口速度很优,进行二开,然后配合redis进行队列,使用节点进行分布式扫描,基于Python的paramiko模块进行节点管理。

解决问题:扫描一万ip的全端口只需要半小时以内,节点越多扫描越快,速度快就代表了肯定会有遗漏,但是如果多扫描几遍呢?

web指纹探测

发现问题:

1、常见的开源web指纹较单一,无法覆盖较多常见的或者是cnvd的cms。

2、公开的指纹很多都是基于中文匹配,比如xxxx公司开发,这会导致很多二开的系统,或者去信息的cms无法匹配到。

3、302跳转获取不到title以及只能回去到跳转前的页面,这样子会漏掉很多指纹。

解决:通过整理cnvd、FingerprintHub、EHole,goby,ddpoc的cms指纹整理出了1500+的cms指纹,配合后期poc框架使用。

POC漏洞探测

封装了使用aiohttp库进行异步HTTP请求的POC框架,输出了开发规范,方便内部成员开发。

进度

9月份的时候把前端UI换了一下,加了钉钉的扫码认证,方便内部认证,逐渐荒废了,转向做网络资产测绘平台去了,目前也就资产收集完根据指纹进行检测poc功能可以,平常快速捡捡洞。

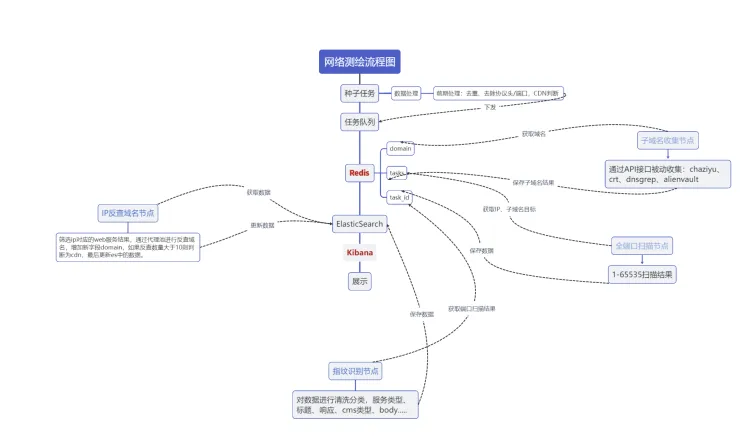

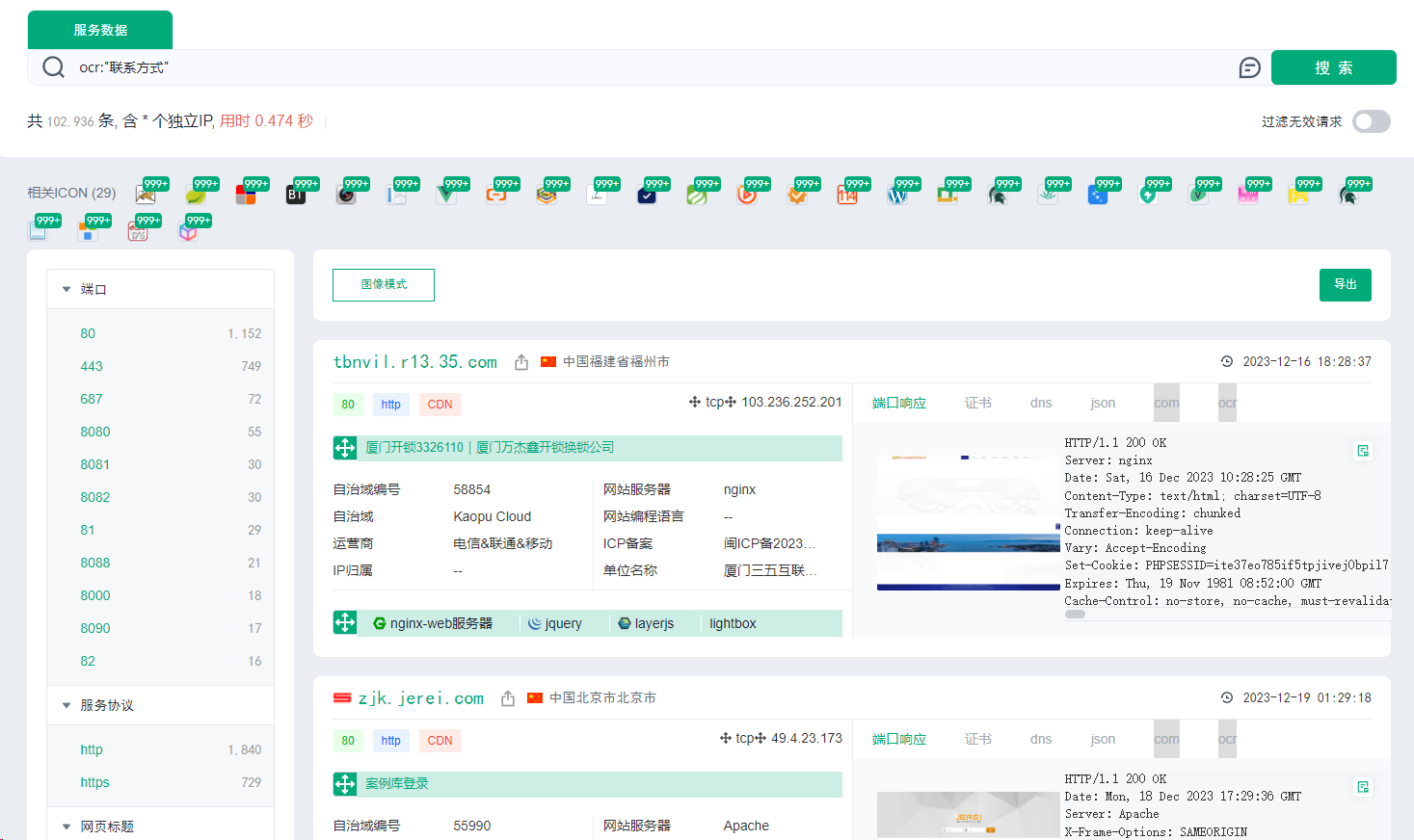

网络测绘平台:

从一开始的资产收集平台再到现在的网络测绘平台,已经迭代了很多个版本,从一开始的es、kibana=》flask api =》w12scan,到现在已经有了基础的web界面

v1.0

江苏省区域测绘

实现api接口查询功能,方便脚本去调用或者是poc去扫描。

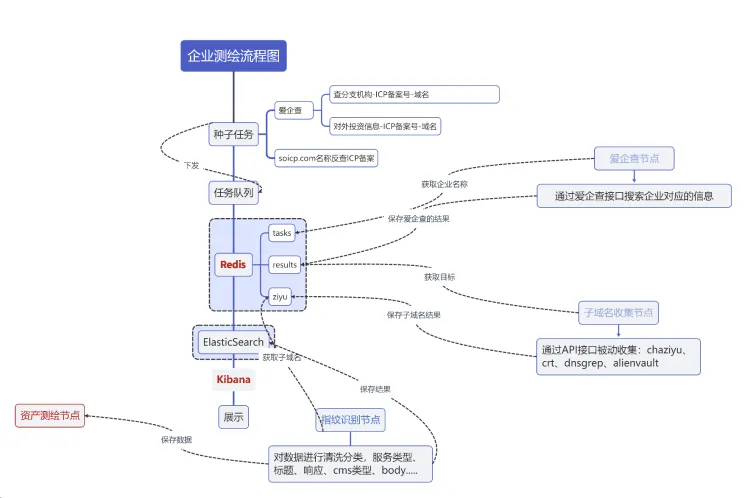

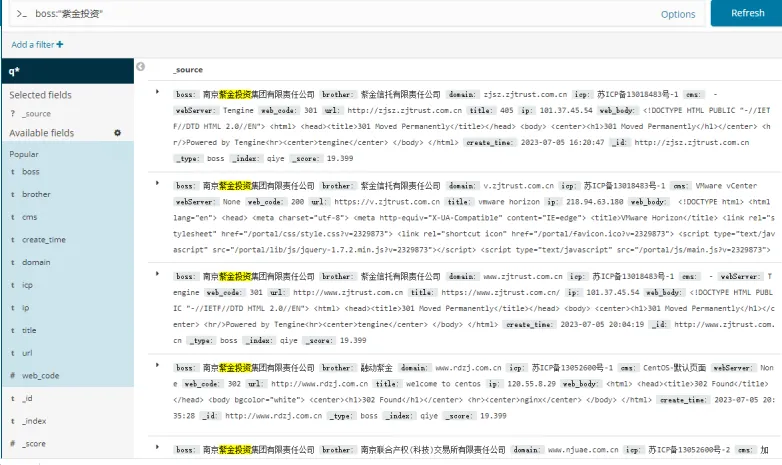

企业资产测绘

输入一个企业名称,显示分支机构以及对外投资的子域资产,对子域进行指纹识别以及IP全端口扫描,参考网络测绘思路。

这些在今年6.7月份的时候就已经实现的差不多了,在实战中的效果还是较为满意的,也开放给同事一起使用维护,后面因为存储的原因就没有继续,毕竟是纯自费在做。

v2.0

全量网络资产测绘

10月份跟着领导一起去新公司了,然后前期有大量时间让我去做网络测绘方面的调研、设计、开发,结合了前期版本进行完善、数据重构、数据源采集、分库清洗等细化,因为前期是两个版本、完全是独立的就很乱,一直想合并到一个平台上,目前也在逐步实现。

使用的框架有redis、es集群(数据存储)+flask api(接口)+vue(前端展示)+minio(图片存储)

1 | company (企业基础信息) |

目前已经做出了一版网络资产测绘demo,等数据源完善了后期会做一个全量的企业测绘搜索,在攻防中输入个企业全称然后就输出控股信息、以及对应的网络资产暴露面,企业邮箱等,更快的进行打点、社工,目前一个人在一点点完善,一直在降本增效压缩成本,确保能开发出来,争取2024年完善开放出来内测。

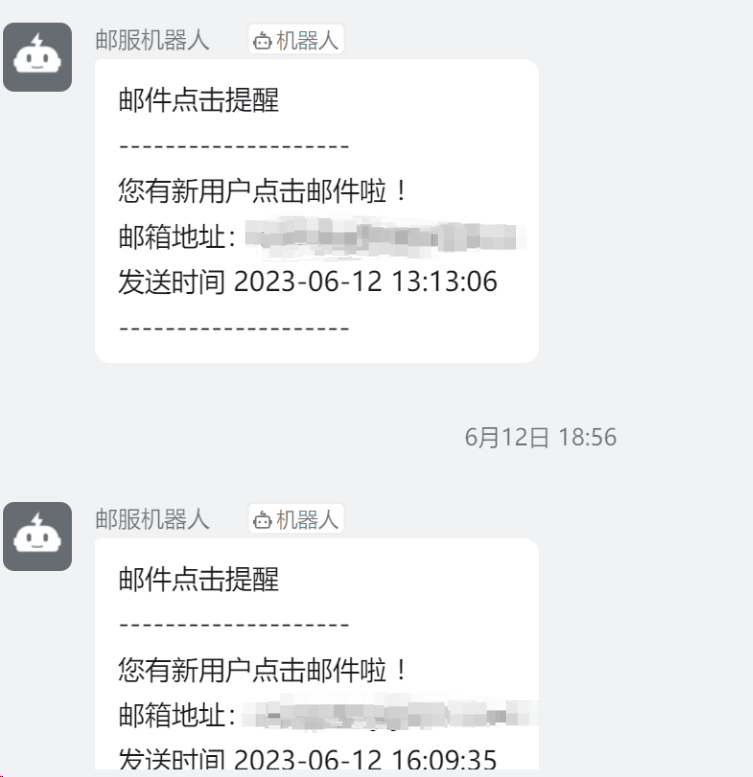

自动化钓鱼平台

基于PHP商业框架进行二开,增加了发送附件、钉钉提醒功能,在磐石、等几个金融项目中使用了几次,提高了工作效率,后续想做成一个接口形式,方便团队来使用,只需要点一下会不会更方便一些?

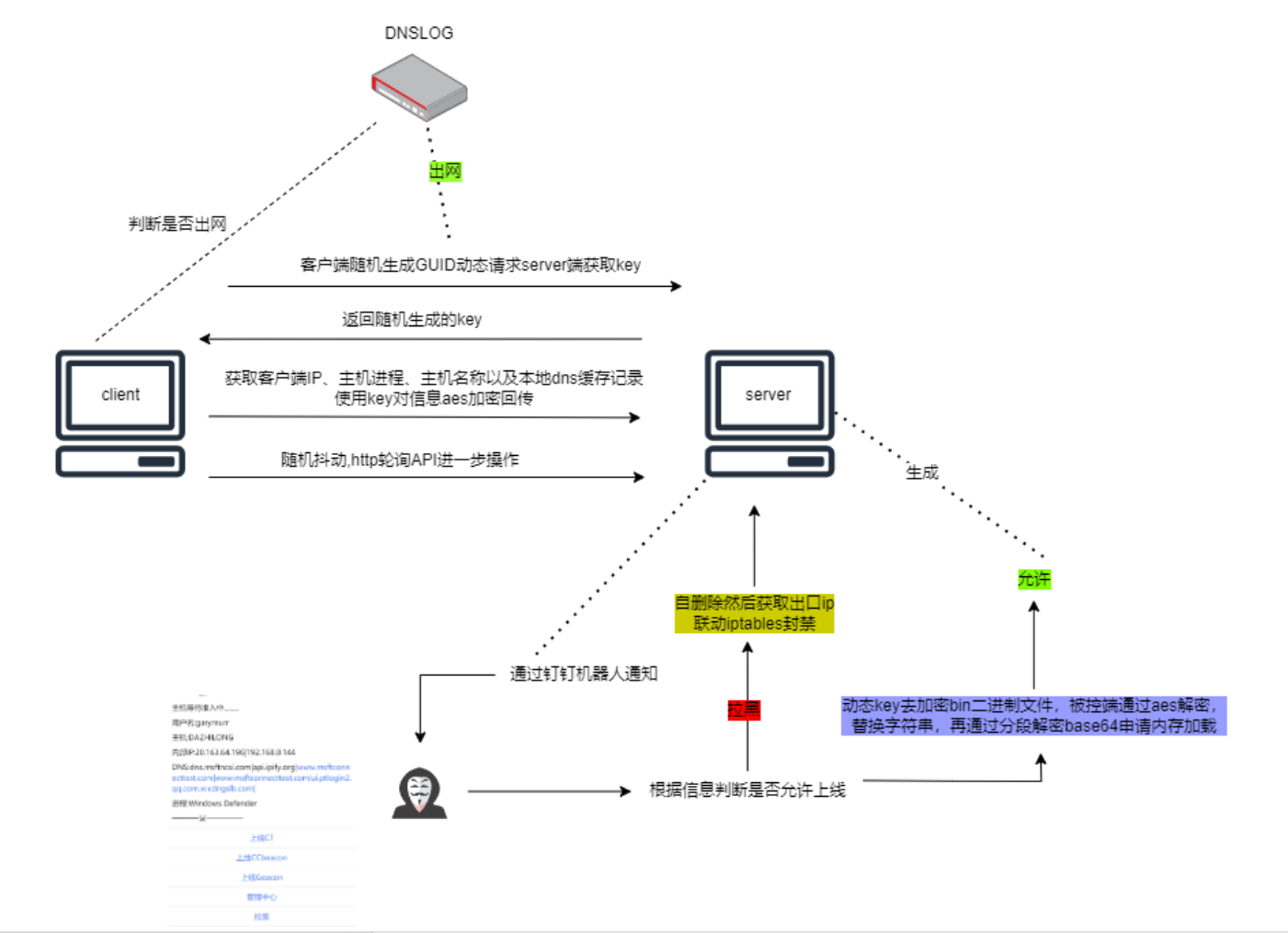

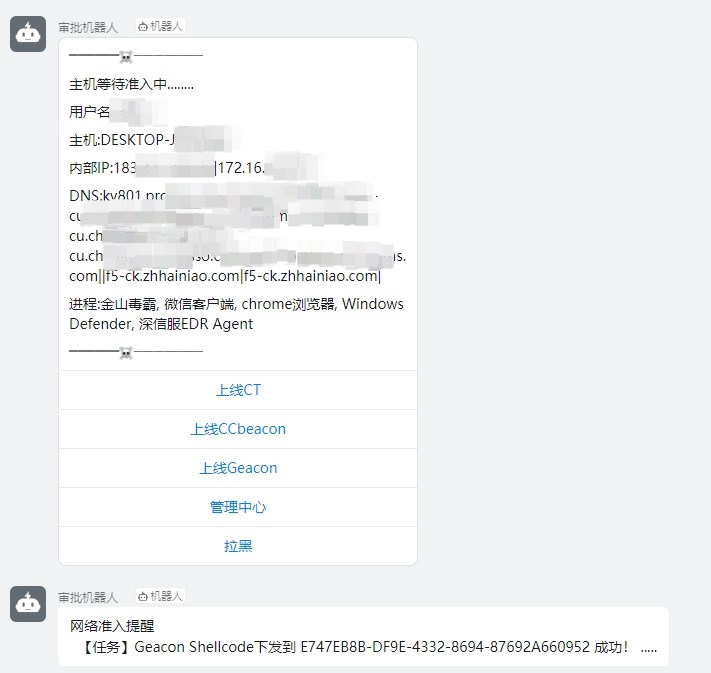

网络准入平台

把shellcode载荷放在平台生成的图片中,前锋马回传机器基础信息用于判断是否是沙箱或调试机,确认是真实目标,通过IM通讯软件下发给目标然后上线

正好做完之后在银联项目中实践了并完善了下,效果还是很好的。

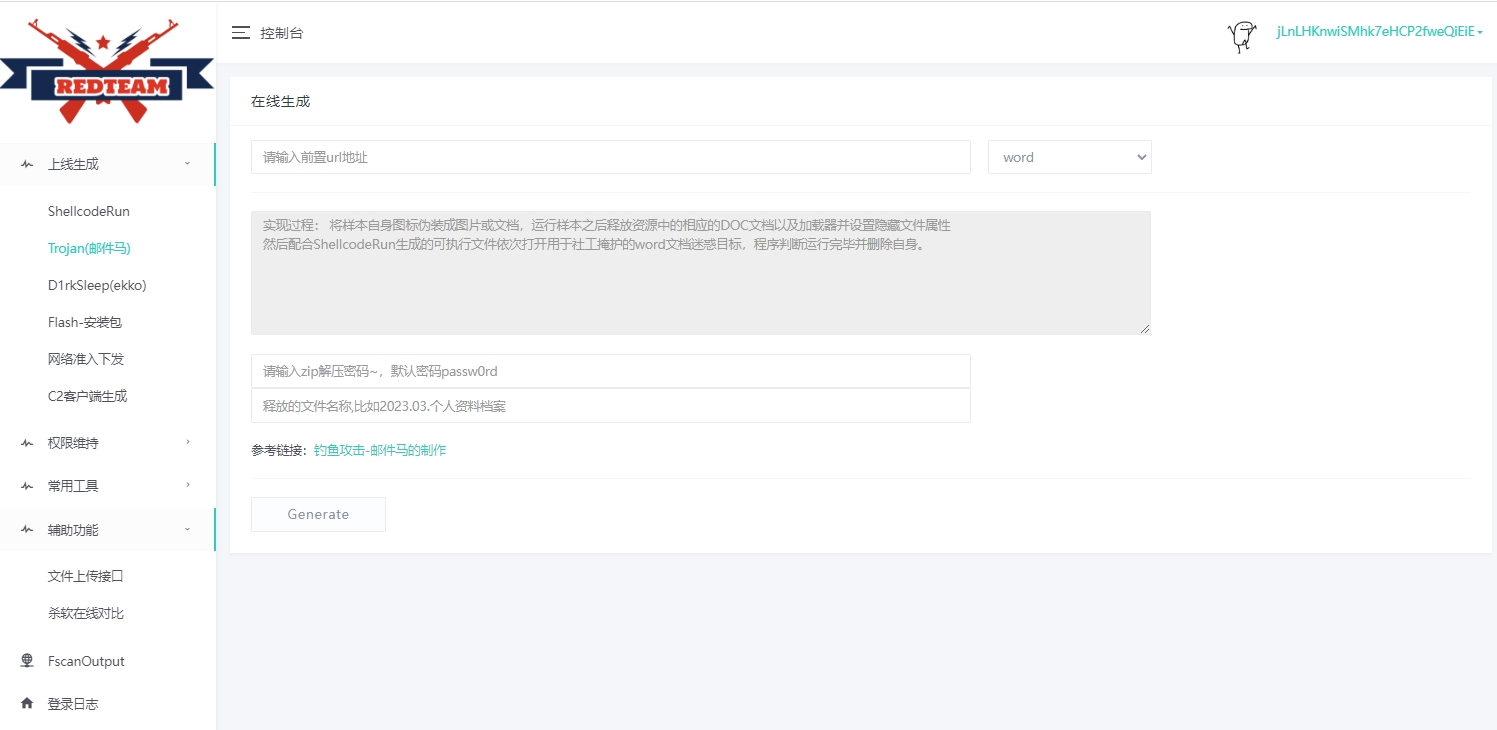

内网渗透平台

这是个老项目了,2020年在奇安信的时候就一直开发完善更新到现在,年中的时候换了一版前端,修改了界面逻辑,以便于多人操作主要功能还是用vs模板来在线生成。

https://github.com/c1y2m3/Tailorbox

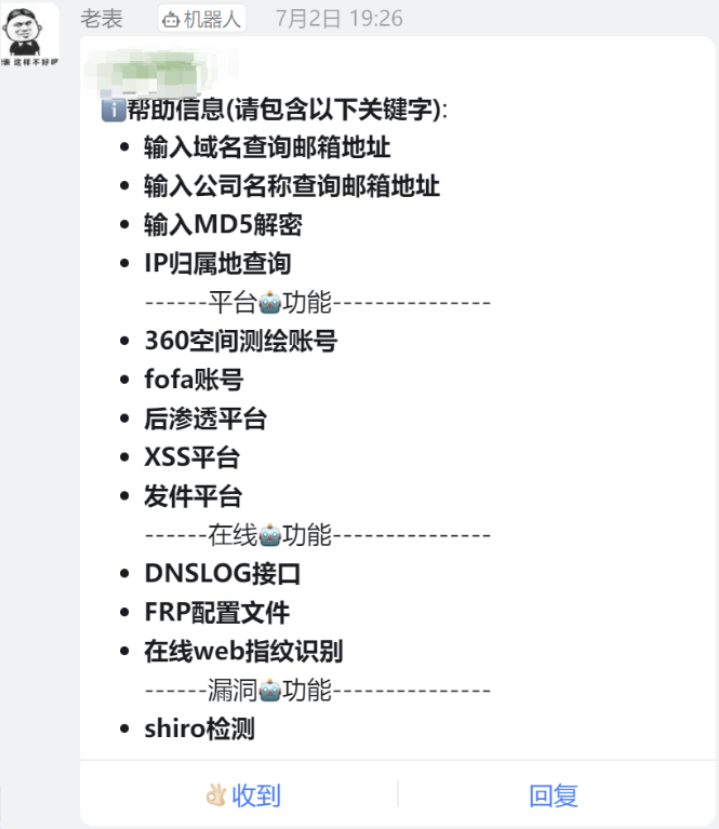

钉钉机器人

简化工作流,更好的内部协同。

离职后荒废了….

关于计划

把做的东西都用起来,做精做细持续开发维护,从实际情况中有效地解决问题,不要做毫无意义的工具和事情。